华为交换机安全加固指南(五)

华为交换机安全加固指南(四)http://www.jiushuku.net/post-30.html

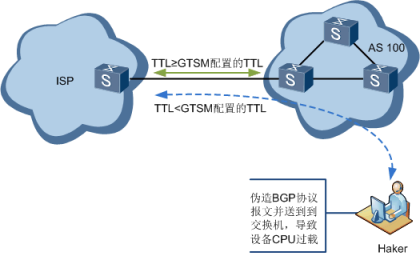

23、基于路径距离的访问控制

交换机部署在运营商网络中,起到的主要作用是进行报文转发,因此,需要访问交换机的主机是极其有限的,其访问路径和网络跳数距离是相对固定的。

因此,交换机可以限制来自超过路径跳数距离的报文,以避免来自不可信网络的攻击,从而保障交换机的安全。

基于路径距离的GTSM访问控制模型

24、IPv6防攻击

在网络正常的情况下,设备可以正确接收ICMPv6报文。但是,在网络流量较大时,如果频繁出现主机不可达、端口不可达的现象,则设备会接收大量的ICMPv6报文,这样会增大网络的流量负担,明显降低设备的性能。同时,网络攻击者经常利用ICMPv6差错报文非法刺探网络内部结构以达到攻击目的。

为了提高网络的性能和增强网络的安全,可以去使能系统接收ICMPv6应答报文、主机不可达报文、端口不可达报文功能,防止针对这些ICMPv6报文的安全攻击。

操作步骤

<HUAWEI> system-view

[HUAWEI] undo ipv6 icmp echo-reply receive

[HUAWEI] undo ipv6 icmp port-unreachable receive

[HUAWEI] undo ipv6 icmp host-unreachable receive

注意事项

在网络状态良好的情况下,当需要恢复系统对ICMPv6报文的处理功能时,可以执行ipv6 icmp receive命令。

去使能系统接收ICMPv6应答报文、主机不可达报文、端口不可达报文功能后,主接口不能处理该类ICMPv6报文。同时系统不会对该报文进行统计,只会统计被丢弃的报文总数。

25、交换机攻击防护

当攻击者突破了访问控制策略的防线,能够使得攻击的流量进入交换机时,此时只能通过攻击防护手段,对攻击者进行拦截。

访问控制是提前预防的主动防护,攻击防护是事到临头的被动防御。因此,良好的访问控制措施是安全保障的前提,应该优先得到保证。

25.1、基于CPCAR报文速率限制的CPU防护

基于CPCAR报文速率限制防攻击,是指通过对上送报文根据协议类型进行分类,用CPCAR控制转发平面送往CPU的报文的带宽、优先级和包长,同时控制总的上送带宽,以达到控制上送报文的数量,优先保证高优先级业务,防止单板CPU过载以及攻击产生时发出告警以达到防御的目的。

目前CPU被攻击时对业务的影响主要来自于三方面原因:

1、没有区分合法协议报文和非法协议报文,CPU忙于处理大量非法协议报文利用率大幅升高,影响了对正常协议报文的处理。

2、部分协议报文使用同一通道上送CPU处理,当其中一个协议由于网络发生环路,导致海量报文被“链式反应”复制堵塞了上送CPU的通道,影响了其他协议

3、协议报文的上送通道带宽不合理(要么太大,要么太小),发生流量冲击时影响其他上送通道的协议处理。为了避免由于人因差错、IT管理导致的安全事故,要求做到:

3.1、收集设备上运行的各种业务涉及的协议,并进行归类

3.2、用ACL对三层报文进行过滤,合法协议报文入白名单和自定义名单,其他报文走黑名单

3.3、对黑名单、白名单和用户自定义流这三类名单的优先级,上送带宽,告警功能进行规划

3.4、非三层业务进行带宽限制,设备上不部署的业务有选择地关闭

25.2、攻击溯源

攻击溯源包括以下功能:

25.2.1、攻击溯源白名单

通过定义ACL设置攻击溯源白名单,设备将不对攻击溯源白名单用户进行溯源,可以保证白名单用户的合法报文能够正常上送CPU处理。

25.2.2、攻击溯源检查功能

通过配置攻击溯源检查阈值以及攻击溯源采样比,当可能的攻击源在单位时间内发送某种协议类型的报文超过检查阈值时,设备开始溯源,并将攻击源记录到日志中,以日志方式提醒网络管理员,可以方便管理员采取一定的措施来保护设备。

25.2.3、攻击溯源告警功能

通过配置攻击溯源告警阈值,当可能的攻击源在单位时间内发送某种协议类型的报文超过告警阈值时,设备将以告警的方式通知网络管理员,可以方便管理员采取一定的措施来保护设备。

25.2.4、攻击溯源惩罚功能

通过配置攻击溯源惩罚功能,设备将对检测到的攻击源进行惩罚,惩罚措施为丢弃攻击报文或者将攻击报文进入的接口shutdown,可以达到及时保护CPU的目的。

26、交换机可靠性保护

26.1、双机热备

对于关键网络节点,建议采用双机热备,避免出现单点故障。不使用双机热备或堆叠,或交换机作网关时未使用VRRP主备,当其中一台交换机由于外部或内部突发因素导致故障时,容易产生网络承载业务受损情况。

在配置堆叠、VRRP之前,需要明确如下问题:

目前双机热备份只支持两台设备进行备份,即一个VRRP备份组仅允许包含两台交换机。要求主备交换机的系统软件版本必须相同,否则可能存在一些不可预知的问题。交换机之间互联接口建议配置eth-trunk,提高心跳线的可靠性。

26.2、关键器件冗余

在单机情况下,需要考虑使用双主控提高设备可靠性;并同时考虑交换机电源、风扇、CMU等关键器件的冗余。单机情况下,关键器件冗余不足,可能会导致关键器件故障时影响整机业务功能。

26.3、接口备份

对于关键链路,建议使用eth-trunk功能,避免单接口故障后影响业务,提高接口链路可靠性。建议针对接口配置Trunk功能,同时需要考虑对端设备是否支持接口Trunk绑定功能,如果有多个接口板,建议配置跨板Trunk。

26.4、接口异常保护

由于信号质量不好、网线老化等因素,网络中经常发生接口闪断、错包等异常,对业务传输的稳定性造成极大影响,在保证链路备份的前提下,对这类接口异常需要部署保护措施。

26.4.1、配置上报状态变化延时时间

以太网接口有Up和Down两种物理连接状态。当接口在短时间内频繁改变接口物理状态时,会给系统带来额外的开销。通过配置接口上报状态变化延时时间,可以避免这种情况:在延时时间内,接口状态之间的切换,不会被系统感知;超过设定的延时时间后,物理层再向系统报告物理连接状态的变化。

执行命令system-view,进入系统视图。

执行命令interface interface-type interface-number,进入接口视图

执行命令carrier { up-hold-time | down-hold-time } interval,配置接口上报状态变化延时时间。

缺省情况下,上报Up事件延时时间为0毫秒,上报Down事件延时时间为0毫秒。

26.4.2、配置链路振荡保护功能

网线故障或主备倒换等问题会引起接口状态频繁Up/Down变化,从而导致网络拓扑结构的频繁变化。如果接口配置了某些二层协议,例如STP(Spanning Tree Protocol)协议,接口将会发送TC协议报文来更新ARP表项,而ARP表项更新不够及时,会导致用户网络业务中断,影响用户通信。为了解决此类问题,可以配置链路振荡保护功能。

链路振荡保护功能是在设备收到接口状态Up/Down消息时,查看以下参数:

链路振荡时间间隔;链路振荡次数。

如果在链路振荡时间间隔内,链路振荡次数达到了设定值,则将该接口Error-down。缺省情况下,使能链路振荡保护功能后,10s内接口状态变化5次,接口就会被Error-down。

执行命令system-view,进入系统视图。

执行命令interface interface-type interface-number,进入接口视图

执行命令port link-flap protection enable,使能接口的链路振荡保护功能。

执行命令port link-flap interval interval-value,配置接口的链路振荡时间间隔。缺省情况下,接口的链路振荡时间间隔为10秒。

执行命令port link-flap threshold threshold-value,配置接口的链路振荡次数。 缺省情况下,接口的链路振荡次数为5次。

缺省情况下,没有使能接口的链路振荡保护功能。 如果用户希望被关闭的接口可以自动恢复,则可以通过在系统视图下执行error-down auto-recovery cause link-flap命令使能接口状态自动恢复为Up的功能,并设置接口自动恢复为Up的延时时间,使被关闭的接口经过延时时间后能够自动恢复。

26.4.3、配置接收的错误报文超过阈值触发Error-down

配置了备份链路的以太网接口,当接收到错误报文时,会导致业务丢包等故障。为了不影响业务的正常运行,当接收到的错误报文达到告警阈值时,则将接口Shutdown,业务切换到备份链路。

执行命令system-view,进入系统视图。

执行命令interface interface-type interface-number,进入接口视图

执行命令trap-threshold error-statistics threshold-value interval interval-value,配置错误报文告警阈值和错误报文告警时间间隔。 缺省情况下,错误报文告警阈值为3个,错误报文告警时间间隔为10秒。

执行命令error-statistics threshold-event trigger error-down,配置接口由于接收到的错误报文达到告警阈值而触发Error-down功能。

省情况下,未配置接口由于接收到的错误报文达到告警阈值而触发Error-down功能。如果用户希望被关闭的接口可以自动恢复,则可以通过在系统视图下执行error-down auto-recovery cause error-statistics命令使能接口状态自动恢复为Up的功能,并设置接口自动恢复为Up的延时时间,使被关闭的接口经过延时时间后能够自动恢复。

26.5、MAC保护

26.5.1、MAC地址防漂

网络中产生环路或非法用户进行网络攻击都会造成MAC地址发生漂移,导致MAC地址不稳定,MAC地址不稳定会造成转发业务异常。

可以通过两种方式来避免这种情况:

1、提高接口MAC地址学习优先级。当不同接口学到相同的MAC地址表项时,高优先级接口学到的MAC地址表项可以覆盖低优先级接口学到的MAC地址表项,防止MAC地址在接口间发生漂移。

2、不允许相同优先级的接口发生MAC地址表项覆盖。当伪造网络设备所连接口的优先级与安全的网络设备相同时,后学习到的伪造网络设备的MAC地址表项不会覆盖之前正确的表项。但如果网络设备下电,此时会学习到伪造网络设备的MAC地址,当网络设备再次上电时将无法学习到正确的MAC地址。

26.5.2、MAC地址漂移检测

MAC地址漂移检测是交换机对MAC地址漂移现象进行检测的功能。MAC地址漂移检测是利用MAC地址学习时接口跳变实现的,因此能提供的信息与MAC地址学习相关,包括MAC地址、VLAN,以及跳变的接口等诊断信息。其中跳变的接口即为可能出现环路的接口。网络管理员根据网络中每台设备上出现的跳变接口,以及网络拓扑,判断环路的源头。

MAC地址漂移检测是单台设备根据MAC学习变化感知到流量拓扑变化,是一种单点技术,无法精确感知网络拓扑。因而该技术应用有一定的场景限制,建议使用在下挂网络成环场景。

26.6、环路保护

对于处于STP环路中的交换机,需要通过配置边缘端口、BPDU保护、TC保护、指定根与备份来加固环路,确保其稳定可靠,防止产生网络拓扑异常变更,造成业务中断等故。

26.7、数据备份

建议有专门的服务器备份所有交换机的软件版本、配置文件,并每周定期备份 ,避免异常情况设备配置丢失,可以及时恢复数据。

可以通过PC建立FTP服务器,将版本信息和配置信息下载存储在备份服务器上,作为备份,也可以通过网管进行自动备份。

如果存在网管,建议部署网管定时备份功能。